Wie nog vraagtekens zet bij de noodzaak om de netwerkverdediging naar een hoger niveau te tillen, moet een recent onderzoek van Vanson Bourne onder achthonderd cio’s en security managers in diverse landen bekijken. Dat laat zien dat dreigingen zich steeds sneller ontwikkelen. Sneller dan de meeste organisaties kunnen bijhouden. Het ontbreekt vooral aan hulpmiddelen om advanced evasion techniques (aet’s) te detecteren en tegen te houden.

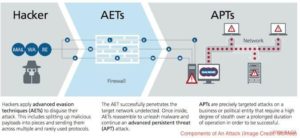

Uit het onderzoeksrapport blijkt onder andere dat cio’s niet goed begrijpen wat advanced evasion techniques (aet’s) zijn. In veel gevallen is er wel een beveiligingsmechanisme geïmplementeerd tegen advanced persistent threats (apt’s), maar er wordt – ten onrechte – gedacht dat deze ook bescherming bieden tegen aet’s, die gebruikt worden om malware een organisatie binnen te krijgen. Apt’s en aet’s zijn twee totaal verschillende beesten, waarvoor ook totaal verschillende technieken nodig zijn om ze te identificeren en tegen te houden.

Dit betekent dat als een netwerkbeveiligingsapparaat bescherming biedt tegen apt’s, je er niet vanuit kan gaan dat deze ook bescherming biedt tegen methodes die juist proberen om detectie te voorkomen: aet’s. Deze verkeerde aanname kan resulteren in vals gevoel van zekerheid, waardoor niet alleen data verloren kunnen gaan, maar een bedrijf ook het vertrouwen van klanten kan verliezen en reputatieschade kan oplopen.

Omzeilen van de beveiliging

Aet’s zijn een manier om een cyberaanval te vermommen, om zo detectie en blokkering door beveiligingssystemen te omzeilen. Cybercriminelen kunnen hiermee malware op een kwetsbaar systeem krijgen, zonder dat deze als dreiging wordt gedetecteerd en tegengehouden. De meeste netwerkbeveiligingssystemen zijn niet effectief tegen dit soort methodes, simpelweg omdat ze niet in staat zijn om deze aanvalsvormen te detecteren.

Een voorbeeld van een aet is het opsplitsen van een stuk malware in een aantal ip-fragmenten en vervolgens extra informatie aan deze fragmenten toe te voegen. Die extra informatie zorgt ervoor dat de ip-fragmenten niet door een netwerkbeveiligingsapparaat worden gedetecteerd. Eenmaal met succes binnengedrongen in het netwerk, worden de fragmenten op een doelsysteem weer geassembleerd tot één werkend stuk malware, dat vervolgens aan de slag gaat. Hoewel de meeste intrusion prevention systems (ips’en) tegenwoordig in staat zijn om gefragmenteerd ip-verkeer op een juiste wijze te analyseren en zonodig data te blokkeren, zorgt die extra toegevoegde informatie ervoor dat de beveiligingssystemen de aldus vermomde malware niet detecteert. Het rapport ‘The security industry’s dirty little secret’ van Vanson Bourne biedt informatie die cio’s en security managers helpt om aet’s beter te begrijpen en om zich er tegen te verdedigen.

Twee totaal verschillende beesten

Apt’s zijn niet nieuw. Al sinds jaren houden netwerk security professionals zich hiermee bezig. Het zijn dreigingen die ontworpen zijn om langere tijd toegang tot de informatie op een netwerk van een organisatie te krijgen en deze weg te sluizen, zonder dat dit wordt gedetecteerd. Er zijn gevallen bekend van apt’s die jaren actief waren, voordat ze ontdekt werden.

Veel organisaties hebben goede verdedigingsmaatregelen genomen die beschermen tegen apt’s, maar toch worden ze nog steeds getroffen door malware die erin slaagt om kostbare informatie te stelen. De inzet van aet’s – zoals hierboven beschreven – kan de reden hiervoor zijn.

Een aet is zelf geen aanval, maar is een methode om een aanval te verbergen. Je kan het zo zien: een aantal dynamische aet’s wordt met elkaar gecombineerd tot een vrijwel niet te detecteren ‘moedersleutel’ waarmee een beveiligd netwerk toch toegankelijk is. Hoewel security professionals vaak goed opgeleid en deskundig zijn, beschikken ze niet altijd over alle benodigde info, noch over effectieve beveiligingsmiddelen om aet’s te detecteren en tegen te houden.

Miljoen varianten varianten

Onderzoekers hebben inmiddels ruim achthonderd miljoen verschillende aet-varianten ontdekt. Dit zeer grote aantal is het gevolg van het feit dat meerdere van deze ontwijkingsmethodes met elkaar gecombineerd kunnen worden. Dit is niet meer bij te houden door beveiligingsmethodes die alleen specifieke exploits detecteren en tegenhouden. In een kat en muis-spel van deze omvang is maar een winnaar: de muis.

Wie nog niet de ernst inziet van de dreiging die aet’s vormen, moet eens de belangrijkste conclusies uit het rapport bekijken. Ruim een op de vijf ondervraagden (22 procent) geeft toe dat hun netwerk op zeker moment gecompromitteerd is geweest. En 40 procent daarvan is van mening dat aet’s daarbij een sleutelrol hebben gespeeld. Daarbij geeft niet minder dan 39 procent van de it decision makers aan dat ze niet beschikken over middelen om aet’s te detecteren en te volgen binnen hun organisatie. En bijna twee derde (63 procent) van de respondenten stelt dat hun grootste uitdaging bij het implementeren van verdedigingsmaatregelen tegen aet’s zit in het overtuigen van het management dat dit een reële en ernstige dreiging is.

Aet’s bestaan en ze vormen een serieus risico. Er zijn miljoenen combinaties en variaties van aet’s mogelijk, die gedurende een aanval ook nog een gewijzigd kunnen worden. Dat is dan ook de reden dat traditionele beveiligingstechnieken die gebaseerd zijn op signatures of op detectie door middel van patroonherkenning niet effectief zijn. Organisaties moeten dan ook stappen ondernemen tegen deze dreiging, bijvoorbeeld door inzet van een next generation firewall die in staat is om netwerkverkeer zodanig te analyseren dat ook aet’s worden gedetecteerd, ongeacht de gebruikte technieken (zoals het hierboven genoemde voorbeeld van het toevoegen van extra informatie aan ip-fragmenten).

Regelmatig staan er in de media verhalen over organisaties waar cybercriminelen erin zijn geslaagd om kostbare informatie – of dit nu klantgegevens of intellectueel eigendom – weg te sluizen. Hoewel het achteraf moeilijk te bewijzen is dat hierbij aet’s zijn gebruikt, is er soms geen andere conclusie mogelijk omdat het netwerk verder volledig is beveiligd. Dit gegeven, samen met de snelle toename in het aantal gedetecteerde aet-varianten, is in mijn optiek voldoende bewijs dat we ze echt serieuzer moeten nemen.

“Hoewel het achteraf moeilijk te bewijzen is dat hierbij aet’s zijn gebruikt, is er soms geen andere conclusie mogelijk omdat het netwerk verder volledig is beveiligd.”

Dit lijkt veel op roepen dat vleeseters hufters zijn terwijl er geen enkel onderzoek naar gedaan is, een gevoelsmatige conclusie die onbewezen is. Nu nemen inderdaard bedreigingen sneller toe dan het bewustzijn voor de gevaren maar dat heeft misschien wel te maken met de gebruikelijke denkrichting die telkens gekozen wordt: Probleem + Product = Oplossing.

Welke konkrete maatregelen stel je voor?

Behalve de inzet van een “next generation” firewall.

De percentages zeggen niets, met statistiek kun je alles bewijzen, ik wil graag konkrete maatregelen horen, zo lijkt dit meer op een advertotial.

@Ewout Dekkinga,

Leuke analogie over vleeseters, hufters en geen onderzoek. Maar dat geldt m.i. voor heel veel conclusies.

Maar dit is namelijk een gevolgtrekking van conclusies na onderzoek van inbraken bij goed beveiligde infrastructuren.

Soms blijft er niets anders over.

Het feit dat we iets nog niet hard kunnen bewijzen komt mede door het feit dat veel van de huidige firewalls en IPS’en niet in staat zijn een AET te herkennen. Daarbij komt ook nog eens dat een AET alleen maar bestaat tijdens het transport van Malware.

Feit blijft dat er miljoenen verschillende combinaties van AET’s bestaan. Feit blijft dat het gros van de firewalls en IPS’en deze technieken niet of nauwelijks herkennen, laat staan tegenhouden.

Ergo gegarandeerd dat deze technieken gebruikt zijn en worden om goed beveiligde infrastructuren binnen te dringen. Als het niet lukt bij de Enterprises van deze wereld dan wel bij de toeleveranciers.

@Jan van Leeuwen,

Ik ben van mening dat de huidige NGFW (Next Generation Firewall) of NGIPS (Next Generation IPS) in staat moet zijn om dit soort transportmethoden te herkennen en tegen te houden.

Een oplossing is bijvoorbeeld om niet alleen de eerste pakketjes van een sessie te controleren (vaak vanwege performance) maar de gehele tcp/ip sessie. Dan op de firewall/IPS het object terugbrengen in zijn originele vorm (zoals ook een end-point zou doen) en dan pas controleren op Malware.

En dan natuurlijk niet alleen op signatures want iemand die een AET gebruikt zal waarschijnlijk geen standaard Malware gebruiken voor zijn inbraak.

Nee, het object dient goed gecontroleerd te worden en uiteindelijk als er geen beslissing genomen kan worden, desnoods door analyse op een echte Sandbox omgeving.

Pas dan ben m.i. goed bezig om je infrastructuur te beschermen tegen APT’s, Zero Days, Advanced Malware of hoe je het dan ook wilt noemen.

@Mischa

Mogelijk ontgaan maar analogie refereerde aan Diederik Stapel die als hoogleraar sociale psychologie ontmaskert werd als wetenschappelijk fraudeur. En misschien dat ik wat cynisch ben maar we kunnen allerlei producten blijven stapelen terwijl gebruikers de zwakste schakel blijven in de keten. Social engineering is tenslotte ook een toenemende dreiging hoewel dat natuurlijk niet eenvoudig op te lossen is met een product en dus minder aandacht krijgt.

Niet verder vertellen maar het schijnt dat Edward Snowden allerlei geheime informatie kopieerde en deze vervolgens lekte met grote schade tot gevolg. Dat netwerk beveiligd moet worden zal ik niet ontkennen maar als ik lees dat gevoelige informatie nog op allerlei mediadragers varierend van schijf tot papier kwijt raakt dan gaat het meer om het proces dan het product.

Een bekend gezegde is:

Als je niet paranoia bent betekend niet dat ze achter je aan zitten.

Is het dan niet verstandiger om er vanuit te gaan dat je netwerk al gecompromitteerd is en dat je intern al alles zoveel mogelijk afschermt en encrypted.